- Votre panier est vide.

Wifi: Grosse faille dans le protocole de chiffrement WPA2

by Haris

Des chercheurs ont trouvé des failles critiques dans le protocole de chiffrement WPA2 permettant, entre autres, de déchiffrer les flux. Presque tous les terminaux seraient impactés.

Tout le monde à l’abri ! 5 chercheurs en sécurité informatique ont découvert des failles critiques dans le protocole de chiffrement “WPA2” du Wi-Fi, permettant de réaliser toute une série d’attaques fatales. Les détails techniques ne sont pas encore connus, mais selon Ars Technica, l’US Cert a d’ores et déjà diffusé une alerte auprès d’une centaine d’organisations. Les failles se situeraient au niveau du processus automatisé de négociation (« 4-way handshake ») du WPA2 et permettraient à un attaquant situé à proximité de déchiffrer les flux, d’injecter des contenus HTTP, de prendre le contrôle de connexions TCP, de rejouer des paquets IP, etc. Rappelons que le protocole WPA2 est actuellement celui qui est censé protéger le mieux les connexions sans fil entre le terminal et le point d’accès. Il a été créé en 2004 pour remplacer le protocole WEP, qui a été cassé en 2001.

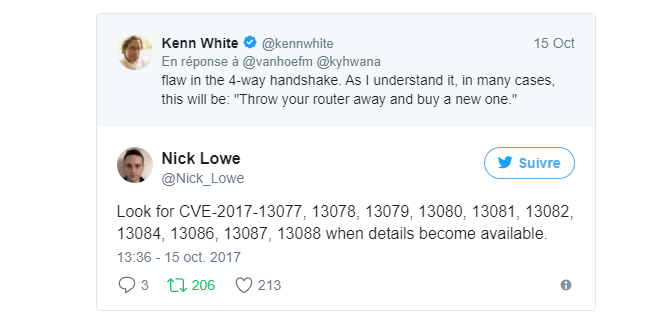

Les chercheurs devraient révéler les détails de leurs attaques aujourd’hui, 16 octobre, probablement en début d’après-midi. Ils ont regroupé leurs découvertes sous le nom de « KRACK » pour « Key Reinstallation Attacks ». Un site web est déjà en place, krackattacks.com, mais pour l’instant il est encore vide. Les chercheurs ont également prévu de présenter leur travail aux conférences ACM le 1er novembre et BlackHat Europe début décembre. Selon le chercheur Nick Lowe, une dizaine de numéros CVE ont été réservés pour identifier les failles liées à « Krack ». Ça promet.

Une faille dans le design qui sera très difficile patcher

Cette découverte risque d’être un tremblement de terre dans le monde de la sécurité informatique. Non seulement le Wi-Fi est omniprésent dans notre vie numérique personnelle et professionnelle, mais en plus les failles découvertes se situent au niveau même du protocole. « La plupart des réseaux Wi-Fi, incluant les réseaux WPA2 personnels et d’entreprise, sont affectés. Tous les terminaux client et points d’accès que nous avons testés en pratique sont vulnérables à l’une des variantes de cette attaque », précisent les chercheurs dans un résumé de leur présentation sur le site web de BlackHat Europe. Et comme il s’agit d’un problème de design protocolaire, il faudra attendre un certain temps avant de pouvoir le résoudre complètement. Il est donc probable que les patches ne seront pas disponibles dans l’immédiat.

En attendant, que faut-il faire ? A défaut de pouvoir compter sur le WPA2 pour protéger les flux de données entre le terminal et le point d’accès, il faudra probablement se rebattre systématiquement sur des techniques de chiffrement alternatives, comme les VPN. Mais ce ne sera qu’un pis-aller. A priori – mais il faudra attendre les détails techniques pour être certain – les connexions vers les sites web protégés en HTTPS ne devraient pas présenter de risque.

Recommended Posts

Site WordPress piraté comment le réparer ?

21 mars 2022

Hack CVE-2022-0847 sur le noyau Linux

8 mars 2022

Dark mode sur Google Chrome

27 mars 2021