- Votre panier est vide.

Site WordPress piraté comment le réparer ?

by Haris

Votre site WordPress a été piraté ?

Les hackers installent souvent une porte dérobée pour s’assurer qu’ils peuvent revenir même après avoir sécurisé votre site Web. À moins que vous ne puissiez supprimer cette porte dérobée, rien ne les arrête.

Dans cet article, nous allons vous montrer comment trouver une porte dérobée (backdoor) dans un site WordPress piraté et la réparer.

Comment savoir si votre site Web a été piraté

Certains signes que votre site WordPress a été piraté incluent une baisse du trafic ou des performances du site Web, l’ajout de liens suspects ou de fichiers inconnus, une page d’accueil dégradée, une impossibilité à se connecter au site, de nouveaux comptes d’utilisateurs suspects, etc.

Nettoyer un site Web piraté peut être très pénible et difficile. Je vous explique étape par étape le processus dans notre guide du débutant pour réparer votre site WordPress piraté . Vous devez également vous assurer d’ analyser votre site à la recherche de tout logiciel malveillant laissé par les pirates. Il existe des extensions qui peuvent vous faciliter le travail que l’on va vous donner un peu plus tard.

Un hacker “intelligent” (oui intelligent bien que cela soit illégale, il faut de bonne connaissances) sait que vous finirez par nettoyer votre site Web. La première chose qu’ils pourraient faire est d’installer une porte dérobée, afin qu’ils puissent se faufiler sur votre site, même après l’avoir nettoyé.

Qu’est-ce qu’une porte dérobée ?

Une porte dérobée est un code ajouté à un site Web qui permet à un pirate d’accéder au serveur tout en restant non détecté et en contournant la connexion normale. Il permet à un pirate de retrouver l’accès même après avoir trouvé et supprimé le plugin exploité ou la vulnérabilité de votre site Web.

Les portes dérobées survivent souvent aux mises à jour de WordPress. Cela signifie que votre site restera vulnérable jusqu’à ce que vous trouviez et corrigiez chaque porte dérobée de votre site internet.

Comment fonctionnent les portes dérobées ?

Certaines portes dérobées sont simplement des noms d’utilisateur cachés pour les administrateurs. Ils laissent le pirate se connecter normalement en saisissant un nom d’utilisateur et un mot de passe. Étant donné que le nom d’utilisateur est masqué, vous ne savez même pas que quelqu’un d’autre a accès à votre site Web.

Des portes dérobées plus complexes peuvent permettre au hacker d’exécuter du code PHP. Ils envoient manuellement le code à votre site Web à l’aide de son navigateur internet.

D’autres ont une interface utilisateur à part entière qui leur permet d’envoyer des e-mails depuis votre e-mail, d’exécuter des requêtes de base de données SQL, et bien plus encore…

Certains pirates laisseront plus d’un fichier de porte dérobée. Après en avoir téléchargé un, ils en ajouteront un autre pour garantir leur accès.

Où sont cachées les portes dérobées ?

Dans tous les cas que nous avons trouvés, la porte dérobée était très souvent déguisée pour ressembler à un fichier de base de WordPress. Le code des portes dérobées sur un site WordPress est le plus souvent stocké aux emplacements suivants :

- Un thème WordPress , mais probablement pas celui que vous utilisez actuellement. Le code d’un thème n’est pas écrasé lorsque vous mettez à jour WordPress, c’est donc un bon endroit pour mettre une porte dérobée. C’est pourquoi nous vous recommandons de supprimer tous les thèmes inactifs.

- Les plugins WordPress sont un autre bon endroit pour cacher une porte dérobée. Comme les thèmes, ils ne sont pas écrasés par les mises à jour de WordPress, et de nombreux utilisateurs hésitent à mettre à jour les plugins.

- Le dossier de téléchargement peut contenir des centaines ou des milliers de fichiers multimédias, c’est donc un autre bon endroit pour cacher une porte dérobée. Les administrateurs ne vérifient presque jamais son contenu car ils téléchargent simplement une image et l’utilisent ensuite dans un article.

- Le fichier wp-config.php contient des informations sensibles utilisées pour configurer votre site WordPress. C’est l’un des fichiers les plus ciblés par les pirates, et également le plus dangereux, car toutes les informations sur la configuration et les accès à la base de données sont stockés sur ce fichier.

- Le dossier wp-includes contient les fichiers PHP nécessaires au bon fonctionnement de WordPress. C’est un autre endroit où nous trouvons des portes dérobées, car la plupart des propriétaires de sites Web ne vérifient pas ce que contient le dossier.

Exemples de portes dérobées que nous avons trouvées

Voici quelques exemples d’endroits où les pirates ont téléchargé des portes dérobées. Sur un site que nous avons nettoyé, la porte dérobée se trouvait dans le wp-includesdossier. Le fichier s’appelait wp-user.php, ce qui semble assez innocent, mais ce fichier n’existe pas réellement dans une installation WordPress normale.

Dans un autre cas, nous avons trouvé un fichier PHP nommé hello.phpdans le dossier des téléchargements. Il était déguisé en plugin Hello Dolly. Ce qui est étrange, c’est que le pirate l’a placé dans le dossier des téléchargements au lieu du dossier des plugins.

Nous avons également trouvé des portes dérobées qui n’utilisent pas l’extension .phpde fichier. Un exemple était un fichier nommé wp-content.old.tmp.

Comme vous pouvez le voir, les hacker peuvent adopter des approches très créatives lorsqu’ils cachent une porte dérobée.

Dans la plupart des cas, les fichiers ont été encodés en Base64 qui peut effectuer toutes sortes d’opérations. Par exemple, ils peuvent ajouter des liens de spam, créer des pages supplémentaires, rediriger le site principal vers des pages de spam, etc.

Cela dit, voyons comment trouver une porte dérobée dans un site WordPress piraté et bien sur, la réparer.

Comment trouver une porte dérobée dans un site WordPress piraté et la réparer

Vous savez maintenant ce qu’est une porte dérobée et où elle peut être cachée. Le plus difficile est de le trouver ! Après cela, le nettoyer est aussi simple que de supprimer le fichier ou le code.

1. Rechercher un code potentiellement malveillant

Le moyen le plus simple d’analyser votre site Web à la recherche de portes dérobées et de vulnérabilités consiste à utiliser un plugin de scanner de logiciels malveillants WordPress . Nous recommandons Securi l’un des plus connus.

Ils proposent un plugin Sucuri Security gratuit pour WordPress qui vous permet d’analyser votre site Web à la recherche de menaces courantes et de renforcer votre sécurité WordPress. La version payante comprend un scanner côté serveur qui s’exécute une fois par jour et recherche les portes dérobées et autres problèmes de sécurité. Coté optimisation du serveur, je ne sais pas ce que cela donnerait avec 100 sites.

2. Supprimez votre dossier Plugins

La recherche dans vos dossiers de plugins à la recherche de fichiers et de codes suspects prend du temps. Et parce que les pirates sont si sournois, il n’y a aucune garantie que vous trouverez une porte dérobée.

La meilleure chose à faire est de supprimer votre répertoire de plugins, puis de réinstaller vos plugins à partir de zéro. C’est le seul moyen de savoir avec certitude qu’il n’y a pas de backdoors dans vos plugins.

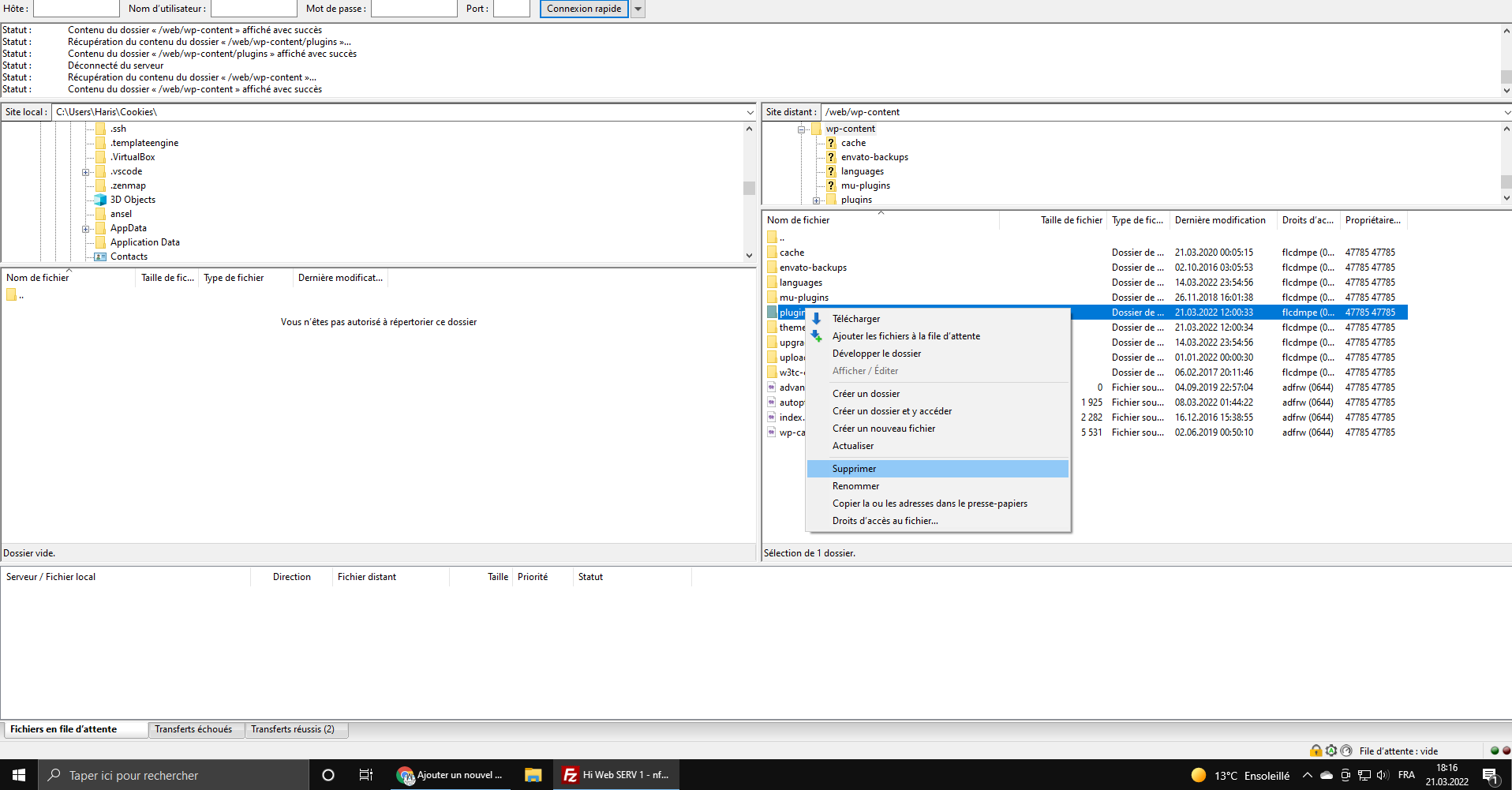

Vous pouvez accéder à votre répertoire de plugins à l’aide d’un client FTP.

Vous devrez utiliser le logiciel pour accéder au wp-contentdossier de votre site Web. Une fois là-bas, vous devez faire un clic droit sur le pluginsdossier et sélectionner “Supprimer”.

3. Supprimez votre dossier de thèmes

De la même manière, au lieu de passer du temps à chercher une porte dérobée parmi vos fichiers de thèmes, mieux vaut simplement les supprimer.

Après avoir supprimé votre plugindossier, sélectionnez simplement le themesdossier et supprimez-le de la même manière.

Vous ne savez pas s’il y avait une porte dérobée dans ce dossier, mais s’il y en avait une, elle a disparu maintenant. Vous venez de gagner du temps et vous avez éliminé un point d’attaque supplémentaire.

Vous pouvez maintenant réinstaller tous les thèmes dont vous avez besoin.

4. Recherchez le dossier Uploads pour les fichiers PHP

Ensuite, vous devriez jeter un coup d’œil dans le uploadsdossier et vous assurer qu’il n’y a pas de fichiers PHP à l’intérieur.

Il n’y a aucune bonne raison pour qu’un fichier PHP se trouve dans ce dossier car il est conçu pour stocker des fichiers multimédias tels que des images. Si vous y trouvez un fichier PHP, supprimez-le.

Comme les dossiers pluginset themes, vous trouverez le uploadsdossier dans le wp-content dossier. Dans le dossier, vous trouverez plusieurs dossiers pour chaque année et mois où vous avez téléchargé des fichiers. Vous devrez vérifier chaque dossier pour les fichiers PHP.

Certains clients FTP proposent des outils qui recherchent le dossier de manière récursive. Par exemple, si vous utilisez FileZilla, vous pouvez cliquer avec le bouton droit sur le dossier et sélectionner “Ajouter des fichiers à la file d’attente”. Tous les fichiers trouvés dans les sous-répertoires du dossier seront ajoutés à la file d’attente dans le volet inférieur.

Vous pouvez maintenant faire défiler la liste à la recherche de fichiers avec l’extension .php.

Alternativement, les utilisateurs avancés qui connaissent SSH peuvent écrire la commande suivante :

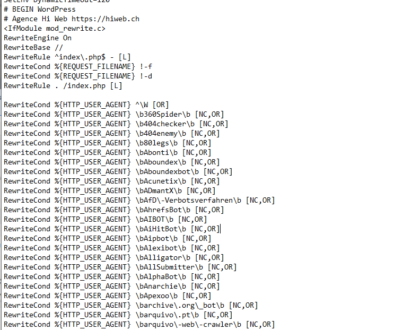

find uploads -name “*.php” -print5. Supprimez le fichier .htaccess

Certains pirates peuvent ajouter des codes de redirection à votre fichier .htaccess qui enverront vos visiteurs vers un autre site Web. J’ai également écris un article l’année dernière avec une liste d’adresse ip, et sites à bloqué via le ficheir .htaccess de votre serveur.

À l’aide d’un client FTP ou d’un gestionnaire de fichiers, supprimez simplement le fichier du répertoire racine de votre site Web et il sera recréé automatiquement.

Si, pour une raison quelconque, il n’est pas recréé, vous devez vous rendre dans Paramètres » Liens permanents dans votre panneau d’administration WordPress. Cliquez sur le bouton “Enregistrer les modifications” et a partir de ce moment, votre fichier .htaccess sera regénéré et propre !

6. Vérifiez le fichier wp-config.php

Le fichier wp-config.php est un fichier principal de WordPress qui contient des informations permettant à WordPress de communiquer avec la base de données, les clés de sécurité de votre installation WordPress et les options de développement.

Le fichier se trouve à la racine de votre site Web. Vous pouvez afficher le contenu du fichier en sélectionnant les options Ouvrir ou Modifier dans votre client FTP.

Maintenant, vous devriez regarder attentivement le contenu du fichier pour voir s’il y a quelque chose qui semble déplacé. Il peut être utile de comparer le fichier avec le fichier par défaut wp-config-sample.phpqui se trouve dans le même dossier.

Vous devez supprimer tout code dont vous êtes certain qu’il n’appartient pas à une installation normale.

7. Restaurer une sauvegarde de site Web

Si vous avez effectué des sauvegardes complètes et régulières de votre site Web et que vous craignez toujours que votre site Web ne soit pas complètement propre, la restauration d’une sauvegarde est une bonne solution sous certaine condition.

D’être certain que la sauvegarde n’a pas de porte dérobée. Si votre sauvagnarde est intègre, vous pouvez également la comparer (avec un logiciel comme WinMerge avec votre version infectée, cela peut vous donner une piste la porte dérobée.

Ma petite conclusion : la plus part des sites infectés ont comme causes : l’utilisation de plugins, extensions, thèmes crackés. Viennent ensuite les sites abandonnés qui ne sont pas mis à jour.

J’ai eu quelque client qui utilisaient des thèmes crackés sans avoir eu aucun problème durant des années, puis d’un coup tout leur sites sont infectés. Ceci montre clairement que l’auteur des virus n’a aucun intérêt a endommager le site dès l’installation de son thème, car ce serait très simple a détecter.

Besoin d’aide pour réparer votre site ?

Coordonnées de contact: 078 914 86 22 – info@hiweb.ch

Ou écrivez-nous un message sur WhatsApp !

Recommended Posts

Hack CVE-2022-0847 sur le noyau Linux

8 mars 2022

Dark mode sur Google Chrome

27 mars 2021

Site WordPress piraté qui affiche de la publicté

5 janvier 2021